האם גוגל יוצרים SiteMap לאתרים מיוזמתם?

בלי שעשיתי שום דבר, פתאום חיפוש של FireStats מראה תוצאה משופרת עם לינקים פנימה למה שחשוב.

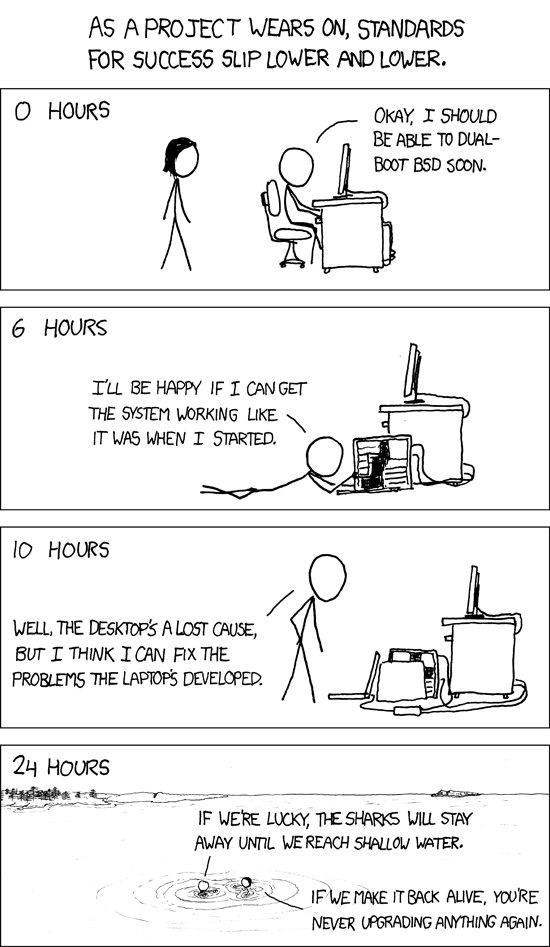

השידרוגים הם מהשטן

מדריך כיס למרגל המתחיל

רס"ן במילואים, תושב גבעתיים חשוד בריגול לטובת אירן.

מכתב התביעה נובע שהחשוד שלח אימייל למשרד החוץ האיראני:

במהלך חודש אפריל 2007 או בסמוך לכך, גמלה בליבו של הנאשם ההחלטה להעביר את האינפורמציה שברשותו לגורמים עוינים למדינת ישראל וזאת עבור תמורה כספית. לצורך כך, יצר ביום 17.4.07 או בסמוך לכך קשר באמצעות הדואר האלקטרוני (אי מייל) עם משרד החוץ של איראן שהנה מדינת אויב.

לא מלמדים מרגלים שום דבר בבית ספר למרגלים בימינו?!

אימייל עובר בפרוטוקולים בטקסט נקי, וקל מאוד לקרוא את התוכן שלו.

כששולחים אימייל למדינת אוייב, חייבים להצפין אותו – עם PGP למשל, האוייב הציוני מאזין בצינורות האינטרנט!

לא ברור לי אם לשגרירות איראן יש מפתח ציבורי (ואני לא הולך לברר, לא תודה!), אבל כל שגרירות שרוצה לאפשר שליחת הודעות מוצפנות אליה שרק היא תוכל לקרוא צריכה לפרסם מפתח ציבורי כזה.

המפתח יאפשר לכל מרגל חובב להצפין הודעות כך שיהיה קשה מאוד מאוד לגורם שלישי לפענח את מה שכתוב שם (קשה עד כדי זמן פריצה של שנים רבות לכל מסר).

חיפוש קצר של public key site:gov מעלה כמה תוצאות שמראות שיש סיכוי למצוא שגרירות ידידותית למרגלים.

בעיה נוספת היא שגם אם המסר יהיה מוצפן, האוייב הציוני עדיין יוכל לזהות את ההחברות לשרת הSMTP של שגרירות איראן, שהכרחית כדי לשלוח את ההודעה. אפשר להניח גם שהאוייב מקליט כל תשדורת אל השרתים של איראן, ואין ספק שעצם שליחת ההודעה (שיכולה להיות תמימה כמשלוח ברכת חג גרעין שמח לאמדינג'אד) תחשיד את השולח כמרגל מתחיל, וכמובן שספק האינטרנט שלכם ישמח לספק לאוייב הציוני את כתובתכם אם רק יבקש.

יש כמה פתרונות לבעיה הזו, כשהאמין ביותר הוא פשוט לשלוח ממקום בטוח, כמו קפה-אינטרנט אקראי: אתם לא נדרשים להדהות כדי להשתמש בקפה אינטרנט וכבונוס – תוכלו למצוא שם מרגלים רבים שישמחו לחלוק איתכם מפתחות ציבוריים של שגרירויות בעולם.

פתרון נוח יותר, הוא להשתמש בTOR, רשת הבצל:

TOR יוצרת קישור וירטואלי בינכם לשרת היעד, אבל הקישור עובר דרך מספר רב של שרתים אקראיים. מה שספק האינטרנט שלכם יראה הוא שאתם מתחברים למכונה כלשהי באינטרנט, לא לזו של שגרירות איראן, המכונה ההיא תנתב את התקשורת שלכם למכונה אחרת, והיא למכונה אחרת וכן הלאה. הנתונים יוצפנו מחדש בכל קפיצה, ורק המכונה הראשונה (שלכם) והאחרונה (שמתחברת בפועל לשגרירות איראן) יוכלו לגשת לנתונים. זה אומר שכדי לדעת לאן אתם מתחברים, האוייב הציוני יצטרך להשיג גישה למספר גדול של שרתים, רובם בכלל במדינות אחרות בהם הוא לא יכול פשוט לדרוש גישה.

כמו כן:

במהלך חודש אוגוסט 2007 או בסמוך לכך, שלח הנאשם פקס מביתו שבגבעתיים אל הקונסוליה האיראנית בלונדון וכן אל הקונסוליה האיראנית בתורכיה. בפקס זה, הנאשם הביע את רצונו לשיתוף פעולה. לאחר משלוח הפקס הנאשם קרע את הפקס וקידד את מספרי הטלפון של הקונסוליות בזיכרון המכשיר הסלולרי שברשותו וזאת על מנת להקשות את גילוי מעשיו.

פקס? באיזו מאה אתה חי בן אדם? לצותת לפקס זה קל בדיוק כמו לצותת לשיחת טלפון רגילה, במיוחד אם הפקס נשלח למספר טלפון ידוע מראש כדוגמת המספר של הקונסוליה האיראנית בלונדון!

מרגל! אם ברצונך להאריך ימים, אל תשלח פקסים לקונסוליות!

עדיף כבר לשלוח דואר עם כתב סתרים (שמעתי שלכתוב עם מיץ לימון זו אחלה שיטה).

לפחות הוא ניסה לקודד את המספרים בזכרון הטלפון – אולי הוא הוסיף ספרה אחת לכל ספרה במספר הטלפון? אף אחד לא יעלה על קידוד כזה.

בונוס:

שיטה נוספת לתקשורת פרטית, היא להשתמש בפלאגין להצפנת תקשורת לפיג'ין, שמאפשר תקשורת מוצפנת על גבי כל אחד הפרוטוקולים הנתמכים על ידי פיג'ין.

אני לא סגור על רמת הפרטיות שהוא מאפשר. לא בדקתי אותו לעומק ואני מנחש שהוא לא יסתיר את הזהות של הצדדים בשיחה – אבל הוא יאפשר רמת סודיות גבוהה לתוכן השיחה (מפתח של עד 4096 ביטים), ואפשרות לזהות מתקפת איש-באמצע (אם היא מתבצעת אחרי הפעם הראשונה שדיברתם עם המרגל השני בצורה מוצפנת).

הפלגין פשוט מאוד לשימוש, ואפילו מרגלים זוטרים יכולים ללמוד להשתמש בו בקלות.

ריגול נעים ומוצלח.

השלמה אוטומטית משופרת בbash

איך מפעילים השלמה אוטומטית משופרת בbash?

ההגדרות של ההשלמה האוטומטית נמצאים בדביאן (ואולי בעוד מערכות) בקובץ /etc/bash_completion, כדי להפעיל אותן כתבו:

source /etc/bash_completion

[/code]

כדי להפעיל את זה אוטומטית בכל כניסה אל bash, אפשר להכניס את הפקודה לתוך אחד מקבצי ההפעלה האוטומטיים של bash, למשל ככה (מומלץ להסתכל בקובץ ולראות שזה לא קילקל כלום).

echo "source /etc/bash_completion" >> ~/.bashrc

[/code]

ההשלמה מרחיבה את ההשלמה הרגילה של שמות קבצים וספריות לפקודות ספציפיות, נסו למשל להשלים עם TAB את אחרי הקלדה של

ls –[TAB]

[/code]

ותקבלו את רשימת הפרמטרים של ls.

וורדפרס וmod_cache

אחרי כמה ימים בהם לפעמים לינקים הובילו לפיד הRSS, ולינקים אחרים לRSS של התגובות, התגלתה הבעיה:

מסתבר שבשרת החדש הופעל mod_cache באפאצ'י, ושהוא לא מסתדר ממש טוב עם וורדפרס.

ככל הנראה יש התנגשות בין mod_rewrite וmod_cache, שגורם ללינקים שונים להשמש במטמון תחת אותו מפתח, מה שגורם לתופעה של קבלת דף לא נכון.

הבלוגר הזה גם נתקל בבעיה, ואפשר לראות התייחסות אליה גם בבאג הזה בטראק של וורדפרס.

נכון לעכשיו הבעיה אמורה להיות פתורה (mod_cache כובה).

איך מעבירים בלוג לשרת חדש

אחת הבעיות שכמעט כל בלוגר נתקל בהן בשלב זה או אחר היא שהוא רוצה להעביר את הבלוג לשרת חדש, אבל לא יודע איך.

המחיר של טעות בתהליך יכול להיות בלוג מושבת לכמה ימים טובים, וכולם היו רוצים להצליח במכה הראשונה.

אבל איך אפשר להצליח במכה הראשונה, כאשר כבר בתהליך ההעברה של הבלוג אנחנו נחשפים לפגעי מזג האוויר כאשר הבלוג שלנו נמצא בו זמנית בשני מקומות?

איך אפשר לוודא שהכל עובד לפני שמעבירים באמת את הכל?

לכאורה, יש פה בעיה של ביצה ותרנגולת כי כדי לוודא שהכל עובד, צריך להעביר את הבלוג ולבדוק, אבל אז כולם יראו כל טעות שאתם עושים, ואם התהליך יקח הרבה זמן אז הבלוג לא יעבוד כמו שצריך במשך זמן ארוך.

אז איך אפשר לבדוק את הבלוג בנחת על השרת החדש, אבל ככה שרק אתם תראו אותו, וכל מי שפונה אל הכתובת שלכם יגיע לבלוג הישן?

פשוט מאוד, קובץ הhosts שנמצא בחלונות בספריה המסתורית C:\WINDOWS\system32\drivers\etc, ובמערכות יוניקס ב/etc/hosts (פה אגב אפשר לראות את הקשר בין מערכות יוניקס למערכות חלונות, נחשו מי העתיק ממי?).

הקובץ הזה מאפשר לנו לקבוע את המיפוי בין כתובות IP לבין שמות מתחם, ככה שרק המחשב שלנו יושפע.

המבנה של הקובץ פשוט מאוד:

#ip_address host1,host2,...,hostn

#example:

1.2.3.4 firefang.net

מה שצריך לעשות זה להוסיף שורה שמתחילה בכתובת הIP של השרת החדש, וממשיכה בשמות הדומיינים שתרצו להפנות לכתובת הIP הזו. אחרי השינוי הפשוט הזה המחשב שלכם יפנה לשרת החדש כשתפנו אל הבלוג, אבל כל שאר האנשים ימשיכו להגיע לשרת הישן.

יתכן ותצטרכו להפעיל מחדש את הדפדפן כדי שהשינוי יכנס לתוקף לגביו.

עכשיו תוכלו להעביר את הבלוג, בגדול כדי לעשות את זה צריך להעתיק את הקבצים לשרת החדש ולשחזר גיבוי של בסיס הנתונים מהשרת הישן על השרת החדש.

יתכן ותאלצו לשנות בקובץ wp-config.php פרמטים כמו משתמש, סיסמא או שרת.

ברגע שהכל עובד, צריך לשנות את הגדרות הDNS של הדומיין שלכם כך כך שישתמשו בהגדרות הDNS של השרת החדש. בדרך כלל זה מתבצע דרך ממשק הניהול של רשם הדומיין.

העידכון של שרתי הDNS יכול לקחת כמה שעות (או אפילו ימים), אבל בזמן הזה שני השרתים מגישים את הבלוג, ואין סכנה שמשתמשים יגיעו לאתר שלא עובד.

לא לשכוח להחזיר את קובץ הhosts לקדמותו ברגע שסיימתם (או אם אתם רוצים לגשת לבלוג בשרת הישן).

בהצלחה!

שרת חדש

אם אתם קוראים את זה, הבלוג רץ על שרת חדש.

האח, הידד!

רובכם שמתם לב לריבוי התקלות בבלוג לאחרונה:

התקלות נבעו מעומס מוגבר על השרת הישן של hcoop, שעדיין משרת נאמנה את רוב משתמשי hcoop.

במהלך החודשים האחרונים, מנהלי המערכת בנו חווה חדשה שמאוכסנת בPeer1, שהוא אחד מספקי האכסון האיכותיים ביותר.

החווה מכילה מספר שרתים, ותוכל לשרת כמות הרבה יותר גדולה של משתמשים ממה שהמערכת הישנה סיפקה.

בשבוע האחרון התחלתי להעביר את האתרים שלי לחווה החדשה, והיום סיימתי ושיניתי את הגדרת הDNS בgodaddy שתצביע לשרתי הDNS החדשים. (מה שכבר נכנס לתוקף כשאתם קוראים את זה).

המעבר כלל העברה של firefang.net, שכולל שני בלוגים (הבלוג הזה והבלוג באנגלית), וכמובן של firestats.cc, שהוא סיפור הרבה יותר מורכב:

firestats.cc מריץ trac.

demo.firestats.cc מריץ בלוג וורדפרס, וכן התקנת הדגמה של FireStats.

blog.firestats.cc מריץ את הבלוג של FireStats.

svn.firestats.cc מריץ שרת apache וsvn.

files.firestats.cc מכיל את הקבצים להורדה של FireStats.

והרשימה ממשיכה וממשיכה.

בקרוב מאוד תפתח מחדשה ההרשמה לHCOOP (היא נסגרה כדי לאפשר למנהלי הרשת להתרכז בהכנה של החווה החדשה), ותתחיל הגירה המונית של המשתמשים מהשרת הישן אל החווה החדשה.

funder.co.il

אחרי שאנליסט-אונליין נסגרו לפני כשנה, לא מצאתי תחליפים ראויים שיכולים לספק מידע על קרנות נאמנות בארץ (לא שחיפשתי יותר מדי).

הבוקר החלטתי לחפש, ומצאתי את פאנדר, שמספק הרבה מידע שימושי על קרנות נאמנות בארץ.

היתה בעיה קטנה ומציקה בתצוגה של הגרפים תחת פיירפוקס, ושלחתי להם הודעה בנושא.

להפתעתי הרבה, תוך כמה שעות הם תיקנו את הבאג.

אני לא רגיל לכזה שרות מאתרים ישראליים.

שיהיה לפאנדר בהצלחה, אין ספק שרמת השרות של רוב האתרים הפיננסיים מאוד נמוכה* וזה מרענן מאוד לקבל זמן תגובה שממש עושה תחושה שלמישהו איכפת שם.

* עיין ערך:

- אורדר-נט הזוועתית, שנראיתה מחורבנת כשהתחלתי להשתמש בה לפני כחמש שנים, ועדיין ניראית מחורבנת, כאילו הזמן קפא.

- האתרים של רוב הבנקים, שעדיין לא עובדים בצורה תקנית לקראת שנת 2008.

קריאת מחשבות

מדענים הצליחו "לקרוא" באמצעות אלקטרודות אלחוטיות שהושתלו במוחו, את הנסיונות של אריק רמזי, משותק בן 27, להגות תנועות מסוימות.

מסתבר שבנסיון להגות תנועות מסויימות נוצרת תבנית מוחית מאוד מסויימת, ואחרי ארבע שנים של ניסויים שיעורי ההצלחה הם כ80% לאותן תנועות מסויימות.

הצעד הבא יהיה להזין את הפלטים של הזיהוי לתוכנת סינטוז קול, ובכך למעשה לאפשר לאריק לדבר שוב.

אם נסתכל על זה טיפה מלמעלה, זה בעצם אומר שניתן לקבל קלט ישירות מהמוח.

בן אדם משותק יוכל באותה צורה להפעיל כיסא גלגלים על ידי נסיון (כושל) להפעיל שריר מסויים כדי לזוז קדימה שריר אחר כדי לזוז אחורה וכו'.

המערכת תהפוך ליותר מדוייקת עם הזמן, וניתן יהיה ללמד את המוח "להפעיל" שרירים שבכלל לא קיימים באמת.

עם הזמן היא גם תהפוך ליותר ויותר מהירה (אני די בטוח שכרגע הזיהוי די איטי כי הם צריכים להיות בטוחים שהם מזהים את הדבר הנכון), ולמעשה תוכל לשפר את זמן התגובה של האדם לגרויים.

זה יכול להיות שימושי לשחקנים של משחקי מחשב, שיוכלו לשלוט במשחק בכוח המחשבה ולא יהיו תלויים במגבלות של האצבעות, אבל זה יכול להיות שימושי גם לטייסי קרב כדי לקצר את זמן התגובה שלהם.

עוד ישום שימושי יכול יכול להיות תקשורת כמעט טלפתית: המשדר חושב על המסר (בין עם בצורת נסיון להגות הברות או בצורת העברה של מסרים מוגדרים מראש), וברגע שזה מגיע למחשב אפשר לתרגם את זה למסר שעובר אלחוטית, דרך האינטרנט, או בכל צורה אחרת אל הנמען.

דמיינו למשל שמקשרים למוח רובוט קטן שהולך עם האדון שלו, ועושה את מה שהאדון חושב, דמיינו את האפשרויות. הרובוט יכול להיות בכלל בצורת גור כלבים פרוותי, ויכול לשמש לביצוע פעולות חיוניות כמו לבקש מספר טלפון מבחורה (מי תסרב לגור כלבים פרוותי שמבקש מספר טלפון?!).

כמובן שהממשק צריך להשתפר, השתלת אלקטרודות אלחוטיות במוח היא פעולה די בעייתית, וזה בלי לדבר על נושא האבטחה (מה מפריע לכל עובר אורח להאזין למה שהמוח של אריק משדר?), אבל אין ספק שזו פריצת דרך משמעותית, והיא תהיה בעלת תפקיד חיוני בהפיכת אנשים לסוללות דורסל.